نداء نيوز – منوعات

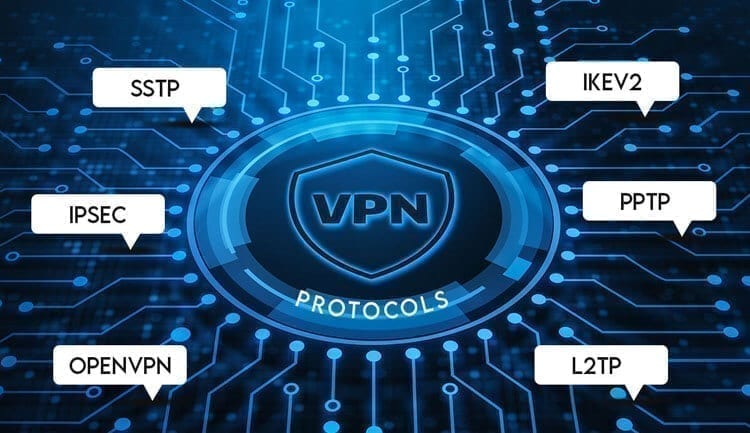

بروتوكولات VPN الأكثر شيوعًا ، هناك الكثير من مزودي خدمة VPN المختلفون المتاحين في السوق الإلكتروني. لكن ليست جميعها مناسبة للجميع. يستخدم مقدمو الخدمات المختلفون بروتوكولات VPN مختلفة. تختلف بروتوكولات VPN هذه من حيث الأمان والسرعة التي تقدمها. قد يستخدم البعض منا VPN لأغراض أمنية، وقد يستخدمها البعض منا للوصول إلى المحتوى العالمي. وقد يستخدمها البعض منا لتجنب تتبع مزود خدمة الإنترنت وإخفاء عنوان IP. كل هذه الاستخدامات تتطلب بروتوكولات VPN مختلفة. هناك 6 أنواع من بروتوكولات VPN المتاحة في مختلف تطبيقات وخدمات الشبكات الظاهرية المتاحة. تابع هذا الموضوع لتتعرف على أفضلها واستخدامات كل واحد منها

تعرف على بروتوكولات VPN الأكثر شيوعًا | أقوى أنواع الـ VPN

في هذه القائمة سنستعرض البروتوكولات الستة، ومن خلال عرضها لكم ستحددون المناسب منها لكم. سنقتصر في التوضيح على تحديد مستوى السرعة والأمان والاستخدام الممكن لها.

1- بروتوكول PPTP

تم إنشاء بروتوكول Point to Point Tunneling Protocol (PPTP) بواسطة الشركة الأمريكية الشهيرة Microsoft وهو قيد الاستخدام منذ Windows 95. ومع ذلك، لم يتمكن PPTP من توفير الأمان الذي كان من المفترض أن يقدمه. تم اختراق أمنه بسهولة من قبل المتسللين وأصبح عديم الفائدة في غضون بضعة أشهر فقط من إطلاقه. نظرًا لأنه يوفر أمانًا أقل عند مقارنته بالبروتوكولات الأخرى، فإنه يوفر بالتأكيد أسرع سرعة تصفح وبث مباشر. لم يعد الكثير من مزودي الخدمة يستخدمون هذا البروتوكول بسبب عدم قدرته على تحقيق الغرض منه. ولهذا نجد أن قلة قليلة ممن يبحثون عن تصفح المواقع بدون التأثير على سرعة الانترنت هم من يستخدمونه فقط.

2- بروتوكول IPSec

يستخدم بروتوكول IPSec على نطاق واسع مع البروتوكولات الأخرى مثل L2TP و IKEv2. على الرغم من أنه يمكن استخدامه بشكل منفصل، إلا أنه لا يوفر الأمان المطلوب بهذه الطريقة.

يعمل بروتوكول IPSec على وضعين مختلفين؛ وضع النقل ووضع النفق. وفي وضع النفق، يتم إرسال البيانات عبر عدة أنفاق تم إنشاؤها بين المصدر والوجهة ويتم تشفيرها من خلال بوابات مختلفة. في وضع النفق، لا يتطلب بروتوكول IPSec بالضرورة بروتوكولًا مصاحبًا، ومع ذلك، يُقترح استخدام بروتوكول مصاحب.

في وضع النقل، يتطلب بروتوكول IPSec إما بروتوكول L2TP أو IKEv2 للعمل. ففي هذا الوضع، يتم نقل البيانات من خلال نفق آمن واحد ويتم تشفير البيانات في الجهاز نفسه، وليس في البوابات. يمكن إنشاء النفق المطلوب لنقل البيانات بأمان بواسطة أي من بروتوكولات الأنفاق، IKEv2 أو L2TP.

3- بروتوكول L2TP

يتم استخدام بروتوكول Layer 2 Tunneling Protocol (L2TP) مع بروتوكول IPSec. كما يوحي الاسم، يهدف هذا البروتوكول إلى إنشاء نفق آمن بين المصدر والوجهة. لا يمكن لبروتوكول Layer 2 Tunneling Protocol في حد ذاته تشفير البيانات قبل الإرسال، وبالتالي يتطلب تواجد بروتوكول IPSec أيضًا للقيام بذلك. يوفر كل من IPSec و L2TP معًا أمان المصدر إلى الوجهة المطلوبة بمساعدة التشفير والنفق الآمن.

4- بروتوكول IKEv2

الإصدار 2 من Internet Key Exchange هو بروتوكول من نوع نفق VPN يستخدم على نطاق واسع. يتم أيضًا إقران IKEv2 بشكل شائع مع بروتوكول IPSec. كما يوحي الاسم، فإنه يساعد في توفير الأمان من العديد من مواقع الويب الخبيثة للتتبع. يمكنه توفير الأمان والسرعة عند إقرانه ببروتوكول IPSec. ولهذا نجد أنه في حال كنت ترغب في حفظ أمان معلوماتك وبياناتك بشكل عام فننصح باستخدام خدمات وتطبيق VPN التي تتوفر على هذا البروتوكول مع دمج بروتوكول IPSec معها للحصول على أقوى درجات الأمان.

5- بروتوكول OpenVPN

OpenVPN، كما يوحي الاسم، هو بروتوكول مفتوح المصدر. يستخدم OpenVPN تشفير AES 256 بت و 2048 بت RSA لتوفير أمان ممتاز من التهديدات الإلكترونية. نظرًا لأنه يوفر إمكانية التخصيص وتشفيرًا غير قابل للكسر، فقد اكتسب شهرة كبيرة في جميع أنواع أنظمة التشغيل. يعمل OpenVPN على بروتوكولين مختلفين؛ وهما TCP و UDP.

على الرغم من أن السرعة التي يقدمها OpenVPN يعوقها التشفير العميق، إلا أنه لا يزال قادرًا على توفير تدفق غير مقيد وبدون عوائق. بسبب كل هذه المزايا والتوافق مع جميع أنظمة التشغيل، فهو بروتوكول VPN الأكثر استخدامًا على مستوى العالم على الرغم من بطئه في الكثير من الأحيان في تصفح الانترنت. ومن هذه القائمة ننصح باستخدام هذا البرتوكول لكون أقوى بروتوكولات VPN التي يمكن لك تصورها.

6- بروتوكول SSTP

يشبه بروتوكول SSTP (Secure Socket Tunneling Protocol) بروتوكول OpenVPN. يستخدم أيضًا تشفير AES 256 بت لحماية بيانات المستخدم من المتسللين. على غرار OpenVPN ، فإنه يستخدم أيضًا مصادقة 2048 بت SSL / TLS للسماح للمستقبل الصحيح فقط بفك تشفير البيانات. نظرًا لأنه تم تطويره بواسطة Microsoft، فهو يدعم فقط أنظمة التشغيل التي أنشأتها Microsoft. وبالتالي ، فإنه يعاني من عيوب كونه غير قابل للاستخدام مع مجموعة واسعة من أنظمة التشغيل.